Sumario

1. Identificación del dispositivo

2. Monitorización con CrystalDiskInfo

3. Respaldo a las particiones

4. Creación de un disco de rescate

5. Copia de seguridad de archivos

6. Busca herramientas y actualizaciones

7. El firmware desde Windows

8. El firmware desde un soporte CD

9. Herramientas de los propios fabricantes

10. Reparación y formateo para DOS

11. Diagnóstico y reparación

1. Identificación del dispositivo

2. Monitorización con CrystalDiskInfo

3. Respaldo a las particiones

4. Creación de un disco de rescate

5. Copia de seguridad de archivos

6. Busca herramientas y actualizaciones

7. El firmware desde Windows

8. El firmware desde un soporte CD

9. Herramientas de los propios fabricantes

10. Reparación y formateo para DOS

11. Diagnóstico y reparación

Cuando un disco duro presenta problemas que se repiten una y otra

vez, en ocasiones, una actualización del firmware y un formateo a bajo

nivel pueden poner fin a las incidencias para siempre.

Por lo general, cuando surgen problemas con los discos duros ATA y Serial ATA, basta con acceder a las Propiedades del dispositivo desde Equipo y con entrar en Herramientas para iniciar una Comprobación de errores. Tras hacer clic en Comprobar ahora, activaremos las casillas Reparar automáticamente errores en el sistema de archivos y Examinar e intentar recuperar los sectores defectuosos.

En

caso de que para ello sea preciso reiniciar el ordenador o de que se

presenten fallos graves, Windows nos advertirá de ello. La pesadilla

comienza cuando realizamos este procedimiento con regularidad y, sin

embargo, semana tras semana, en el disco siguen figurando errores que no

se pueden recuperar o que, tras la recuperación, aparecen otra vez de

nuevo. Los pasos que compendiamos a continuación te ayudarán a tratar de

recuperar tus datos y tu hardware.

1. Identificación del dispositivo

El

primer paso consiste en identificar a qué disco pertenece la partición

que da problemas. Una vez más, deberemos acceder a sus Propiedades. Hecho esto, entraremos en la pestaña Hardware y anotaremos el modelo.

En esta ventana se nos brinda además información sobre su

funcionamiento, aunque, como veremos en breve, esta no resulta

concluyente.

2. Monitorización con CrystalDiskInfo

CrystalDiskInfo es una aplicación gratuita que monitoriza desde la temperatura del dispositivo hasta los sectores pendientes de reasignar.

Si la reparación del disco ha sido exitosa, nos resultará de gran ayuda

para comprobar cómo se comporta durante las semanas siguientes y

decidir si podemos seguir confiando en él para alojar nuestros datos.

Otro dato importante que puede consultarse aquí es la versión del firmware que emplea el dispositivo.

3. Respaldo a las particiones

Si

los problemas persisten y se siguen produciendo por más que los

reparemos, no quedará otro remedio que buscar soluciones más taxativas.

Este puede ser un buen momento para respaldar el disco por completo.

Podemos hacerlo empleando el programa gratuito Macrium Reflect Free. Tras descargarlo, instalarlo y ejecutarlo, desplegaremos el menú Backup y elegiremos el comando Image local drives.

En caso de alojar el sistema operativo en una partición y los datos en otra,

el software nos permitirá seleccionar ambas. Dado que con toda

probabilidad el volumen de información será muy grande, lo ideal es que

definamos como destino de la copia una unidad secundaria o un

disco duro externo. No obstante, nos brindará también la opción de usar

DVDs u otra variedad de discos ópticos. Si las particiones presentan

errores serios e irreparables, es posible que esta metodología no

funcione. En tal caso, consultad el Paso 5 para seguir adelante.

4. Creación de un disco de rescate

Si finalmente nos vemos obligados a formatear el disco a bajo nivel o a desecharlo por falta de fiabilidad, como es lógico, en el futuro, no podremos recurrir a la instalación de Macrium Reflect Free.

Por fortuna, el software permite crear un CD para poder arrancar el

equipo. Desde él, podremos acceder al disco externo o a los DVDs en los

que está la copia y restaurar el sistema a su estado actual. Lo haremos

desplegando el menú Other tasks y escogiendo la opción Create rescue media. Tanto el CD de rescate de Linux como el de Windows PE acostumbran a arrojar excelentes resultados.

5. Copia de seguridad de archivos

En el caso de que Macrium Reflect Free

encuentre errores tan graves que no permitan respaldar una o varias

particiones, copiaremos todas las carpetas que deseemos conservar a un

disco externo empleando el propio Explorador de Windows. Tened

presente que en pasos posteriores llevaremos a cabo operaciones que

borrarán el disco por completo sin posibilidad de recuperación.

Si

llegado este punto los fallos han afectado a los archivos de arranque y

el sistema operativo se niega a iniciarse, descargaremos FalconFour’s Ultimate Boot CD 4.5. La imagen ISO de aproximadamente 700 Mbytes en el que se distribuye, incluye, entre otras cosas, una distribución reducida Windows XP

a, aunque para estar legitimado a utilizarla deberemos poseer una

licencia del sistema operativo original. Tras tostar el CD, arrancaremos

con él y la usaremos para realizar el backup.

6. Busca herramientas y actualizaciones

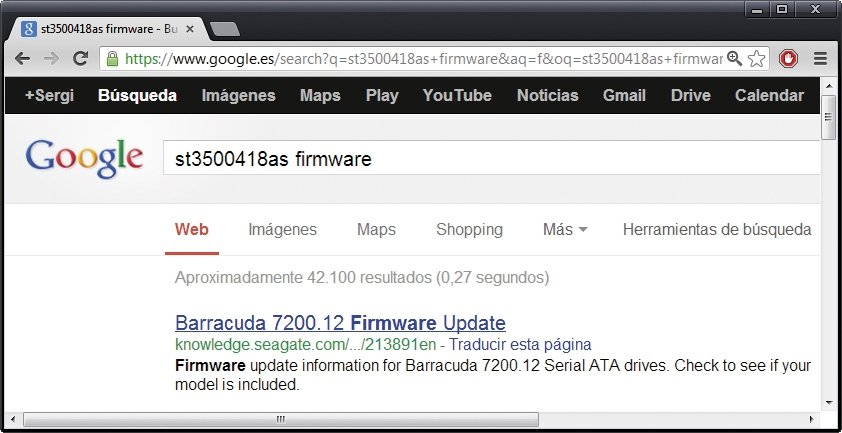

Ahora

que hemos respaldado todos los datos, es hora de iniciar la reparación.

Los principales fabricantes de discos duros ofrecen herramientas para

reparar su hardware y actualizaciones de firmware. De este modo, lo más recomendable es teclear el modelo del dispositivo y el término firmware en la casilla de búsqueda de Google para encontrar las últimas versiones que nos puedan ayudar en nuestra tarea.

Centrándonos en las dos principales empresas del ramo, es posible encontrar firmware para dispositivos Seagate en su página oficial. Si el disco es Western Digital, habrá que acceder a su web.

En caso de que el sistema se niegue a arrancar, necesitaremos usar un

segundo equipo para completar esta tarea, o bien realizarla desde el Windows XP que se incluye en FalconFour’s Ultimate Boot CD 4.5.

7. El firmware desde Windows

Si Windows todavía arranca o si estamos operando desde el XP de FalconFour’s Ultimate Boot CD 4.5, con toda probabilidad el fabricante del disco ofrecerá un actualizador de firmware para Windows. Después, una vez que la unidad haya sido reconocida e identificada, haremos clic en Proceder

o en el comando equivalente del asistente para completar la

actualización. Bajo ningún concepto se debe interrumpar la operación, o

el disco podría quedar inutilizable.

8. El firmware desde un soporte CD

En

caso de que no se pueda iniciar el PC de ninguna manera, usaremos otro

para descargar el actualizador de firmware en versión ISO que

acostumbran a ofrecer los fabricantes. En este caso, deberemos tostar la

imagen de disco en un CD e iniciar el equipo desde ella. Cuando

aparezca el mensaje Firmware has been updated o su equivalente, apagaremos el PC y lo encenderemos de nuevo. Una vez más, se trata de un proceso que no debemos interrumpir.

9. Herramientas de los propios fabricantes

Si

la actualización de firmware no soluciona el problema, usaremos las

herramientas para Windows que brindan los fabricantes para realizar pruebas a fondo. Para discos Seagate, podemos emplear SeaTools para Windows. Si nuestro disco es Western Digital, accederemos a su página de Descargas y elige Data Lifeguard Diagnostic for Windows o la aplicación que sea pertinente.

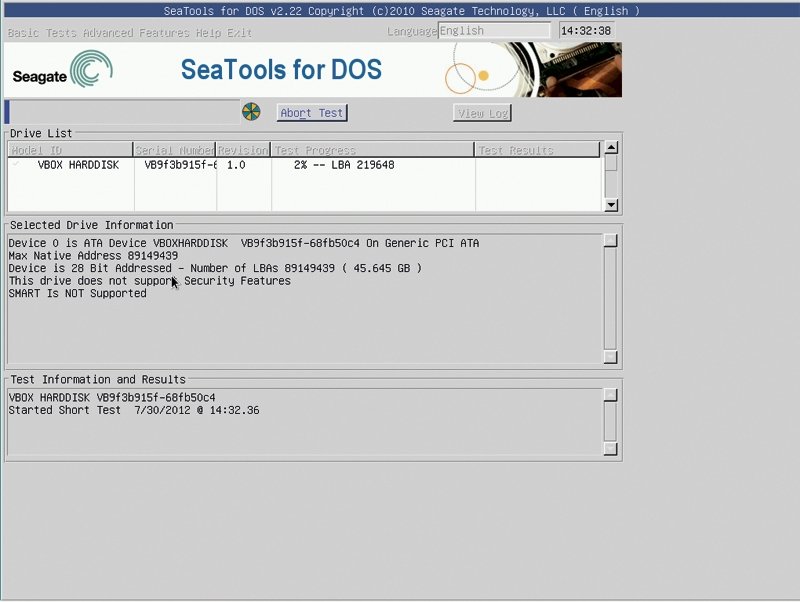

10. Reparación y formateo para DOS

Las herramientas para DOS

que brindan los fabricantes nos permiten aplicar tests y reparaciones

que no resultan accesibles desde las versiones para Windows. En este

sentido, Western Digital ofrece Data Lifeguard Diagnostic for DOS, y Seagate permite descargar SeaTools para DOS desde la página mencionada en el paso anterior.

Particularmente interesante resulta el segundo, que se distribuye también en forma de imagen ISO.

Tras tostarla en un CD y arrancar el equipo con el disco resultante, si

los tests dan error una y otra vez, usaremos el desplegable Advanced para formatear el disco a bajo nivel escribiendo ceros en toda su superficie.

11. Diagnóstico y reparación

Asimismo, en FalconFour’s Ultimate Boot CD 4.5 es posible encontrar diversas herramientas de testeo y reparación, empezando por el celebérrimo HD Tune Pro.

Si los errores persisten incluso tras el formateo a bajo nivel o si el

fabricante del disco duro no proporciona una herramienta para llevarlo a

cabo, en FalconFour’s Ultimate Boot podemos encontrar también una preinstalación del programa gratuito HDD Low Level Format Tool. Haremos clic en Continue en su asistente y confirmaremos en todos los pasos para iniciar el proceso.

Tras formatear el disco, habrá que testearlo de nuevo y comprobar que

no da errores. Hecho esto, podremos emplear el disco de rescate

generado en el Paso 4 para restaurar las particiones que hemos

respaldado en el 3. Si el backup de particiones

completas no ha sido posible, reinstalaremos Windows y copiaremos los

archivos respaldados en el Paso 5 a la nueva instalación.